Мы знаем, насколько важна сегодня информация. Защита информации от несанкционированного доступа — идет ли речь о перевозке грузов или о финансовых коммерческих системах — первоочередная задача, актуальность которой все возрастает с развитием сетевых компьютерных и телекоммуникационных тех. нологий. Высокие затраты на ее решение окупаются с лихвой. Однако разнообразятся и средства «взломщика»: сегодня ему нет нужды ломать систему — он просто врывается в офис, и под дулом автомата Калашникова вы становитесь покорным исполнителем его желаний.

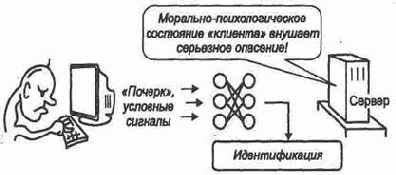

Впрочем, моральное состояние клиента выдает его чуткому серверу (рис. 9.13), на расстоянии выполняющему заявки в режиме «клиент — сервер». Наряду со сложной системой паролей, ограничения функций и доступа вашего терминала, успешно преодоленных насильником, предпринимателем и террористом, существует нечто непреодолимое, воплощенное в средствах идентификации пользователя и аутентификации. Это ваш образ, который характеризуется «почерком», психологическими особенностями, общей стратегией работы, т.е. индивидуальными чертами, протестированными системой защиты. Она хранит ваш образ и периодически сверяет с ним характер работы вашего терминала.

Сигнал тревоги может возникнуть не только при смене пользователя, но и в случае, когда его моральное состояние порождает серьезные отклонения от запечатленного образа. При этом могут использоваться и тайные специфические сигналы, но ряд основных характеристик обязателен. Это частота ввода символов с клавиатуры, продолжительность пауз между словами, частота использования клавиши "delete" и некоторых других и т.д. Возможно периодическое случайное анкетирование на основе единственного вопроса, требующее ответа «да — нет» и способствующее утверждению сложившегося образа.

Возникает вопрос: а причем здесь нейросеть? Ведь все эти проверки можно делать традиционными способами. Дело в том, что нейросеть — это средство параллельного выполнения сложных логических предикатов. Параллельного — значит, быстрого! А современный сервер — многопроцессорная вычислительная система, успешно выполняет роль нейрокомпьютера. Кроме того, при ассоциативном мышлении по принципу «на что это похоже» используются (конечно, в каких то пределах) неполные и неточные данные, заставляющие по крайней мере встревожиться и послать администратора или даже охрану с проверкой.